مع تصاعد الهجمات السيبرانية وانتشار ما يُعرف بجرائم الفدية حول العالم، تتحوّل البيانات الشخصية إلى أهداف سهلة للقراصنة والمحتالين؛ ما يؤدي في كثير من الأحيان إذا ما تمكنوا من الوصول إليها، إلى خسائر مالية ضخمة.

تزايدت الهجمات الاحتيالية بشكل كبير في ظل التحول الرقمي، وتشكلت سوق سوداء لبيع البيانات المسروقة عبر الإنترنت المظلم، حيث كانت منطقة الخليج العربي من بين الأكثر تضرراً على مستوى العالم، إذ زادت تلك الهجمات التي تتعرض لها بنسبة 40% خلال النصف الأول من عام 2024 في الشرق الأوسط وشمال إفريقيا؛ ما أدى إلى خسائر تقدر بأكثر من 250 مليون دولار سنوياً، بحسب تقرير حديث لشركة «إس أو سي رادار» (SOCRadar) المتخصصة في مجال الأمن السيبراني، ومقرها في ميدل تاون بولاية ديلاوير الأميركية.

تقول الشركة إن السعودية والإمارات تكبدتا خسائر كبيرة في عام 2024، إذ بلغ متوسط تكلفة الهجمة الواحدة نحو 8.75 مليون دولار، وهو ضعف المعدل العالمي تقريباً. ويُتوقع أن تتواصل هذه الخسائر، خصوصاً في ظل تزايد الهجمات التي تُشن لأسباب مالية، إذ إن ما يعادل 94% من جميع الهجمات الإلكترونية في الشرق الأوسط وشمال إفريقيا، تكون وراءها دوافع مالية، في حين تعتبر الهجمات ذات الدوافع السياسية أقل انتشاراً.

في هذا السياق، يلعب الوعي الفردي دوراً حاسماً في التصدي لهذه الهجمات، بحسب «إس أو سي رادار». فبينما تنفق الشركات مبالغ ضخمة لتعزيز أمنها الإلكتروني، يبقى على الأفراد أن يتحملوا مسؤولية حماية بياناتهم الشخصية.

قال عامر شرف، المدير التنفيذي لقطاع أنظمة وخدمات الأمن السيبراني في «مركز دبي للأمن الإلكتروني»، إن البيانات الشخصية تُعد من أبرز الثغرات التي يستغلها المحتالون لاستهداف الأفراد، وبالتالي، يجب على الجميع الحرص على عدم مشاركة أرقام الحسابات البنكية، أو أرقام بطاقات الائتمان، ورموز الأمان مثل (CVV) الموجودة على ظهر هذه البطاقات، أو حتى البيانات الشخصية الأخرى، كالأسماء وتواريخ الميلاد ورقم الهوية.

أضاف شرف في تصريحات لموقع «إرم بزنس» أن خصوصية البيانات أصبحت من القضايا الملحة في العصر الرقمي، ومن الضروري أن يتوخى الأفراد الحذر لدى مشاركة معلوماتهم عبر التطبيقات المختلفة. كما ينبغي مراجعة السياسات المتبعة لدى المواقع والتطبيقات؛ لأن بعضها قد يستغل هذه البيانات لأغراض تجارية أو لتحسين تجربة المستخدم. وأوصى باستخدام بروتوكول الإنترنت (HTTPS) للتحقق من أمان المواقع الإلكترونية عند تصفحها، والاستفادة من أدوات كشف الروابط الخبيثة، مثل: تطبيق «رازام» (RZAM) الذي يستخدم تقنيات تحليلية متطورة وخوارزميات التعلم الآلي للتمييز بين المواقع الضارة والمواقع الموثوقة.

في ما يتعلق بمشاركة البيانات عبر التطبيقات، أشار شرف إلى وجود تطبيقات تجمع البيانات الشخصية لأغراض تسويقية أو لبيعها إلى أطراف ثالثة دون علم المستخدم، فيما تسهم بعض التطبيقات الأخرى، مثل: تطبيقات النقل، وحجوزات السفر، في جمع بيانات عن مواقع الأفراد وتنقلاتهم؛ ما يسمح بتتبع أنشطتهم ومشاركتها مع أطراف خارجية. وأكد أن تعرّض المعلومات لتطبيقات غير موثوقة أو ذات مستوى أمان ضعيف، يعرّض الأفراد للسرقة أو القرصنة؛ ما يؤثر في خصوصيتهم الشخصية والمالية.

أما بالنسبة إلى الأذونات التي تطلبها التطبيقات عند تنزيلها وبدء استخدامها، فيؤكد شرف أنه يجب على المستخدم اتخاذ قرارات مدروسة عند الموافقة على وصول التطبيق إلى البيانات، إذ إن بعض الحالات تستدعي الموافقة، مثل: تطبيقات الخرائط التي تحتاج للوصول إلى الموقع أو تطبيقات التصوير التي تتطلب الوصول إلى الكاميرا، أما الحالات التي يجب فيها الرفض فتشمل الأذونات غير الضرورية، مثل: تطبيقات الألعاب التي تطلب الوصول إلى الصور والرسائل، أو التطبيقات التي تطلب بيانات لا ترتبط بوظيفتها الأساسية.

من جهته، قال عاصم جلال، استشاري العلوم الإدارية وتكنولوجيا المعلومات في شركة «جي أند كيه» (G&K) المتخصصة في مجال الاستشارات التجارية، ومقرها في دبي، وهي شركة محاماة متخصصة في مكافحة الاحتيال وغسل الأموال، إن جميع البيانات يمكن استهدافها، مشيراً إلى أن هناك نوعين من الاستهداف الإلكتروني، الأول بهدف انتحال الشخصية، والثاني بهدف الاحتيال المالي. وأكد أن هناك بيانات أخرى، مثل: عدد زيارات المواقع يمكن شراؤها في السوق السوداء، حيث تُستخدم لفهم أنماط الشراء والنشاطات المختلفة للأشخاص، وهذا النوع من الجرائم يندرج تحت مظلة الجرائم الاقتصادية بهدف ربحي، أو قد تكون له دوافع سياسية لفهم توجهات الأفراد والتأثير عليهم من خلال ضخ المعلومات المضللة.

أشار جلال أيضاً في تصريحات لموقع «إرم بزنس»، إلى أن السؤال حول متى يجب على المستخدمين أن يوافقوا على أو يرفضوا تطبيقات معينة هو سؤال مهم، رغم أنه قد يبدو بسيطاً. فهذا السؤال يتناول موضوع عقود الإذعان التي تُفرض فيها شروط استخدام من قبل الشركات، ما يجعل من الصعب على المستخدمين التفاوض حول تلك الشروط. فمثلًا، عندما قررت «فيسبوك» مشاركة بياناتها مع «واتساب»، جاء هذا الإشعار بشكل إلزامي لجميع المستخدمين، باستثناء المستخدمين في أوروبا الذين يحميهم القانون من مثل هذه الممارسات.

أوضح جلال أن المستخدمين غالباً ما يكونون في موقف أضعف، وبالتالي لا يمكنهم مواجهة شروط هذه العقود. وهنا يأتي دور الدولة، حيث يتعين عليها وضع تشريعات قوية لحماية حقوق المستهلكين. «فالقانون دائماً أقوى من العقد، ولا يمكن تنفيذ أي عقد يتعارض مع القوانين».

كما أشار إلى أن الهجمات السيبرانية على البنوك والمصارف تتنوع بطرق عدة، وأولاها اختراق نظم المعلومات التي تمتلكها هذه المؤسسات. وهذا يحدث في الغالب نتيجة وجود نقاط ضعف في إعدادات الأمان، سواء كان ذلك بسبب عدم اختيار الضبط الصحيح للبرمجيات أو نقص وسائل الحماية الضرورية في الشبكات. وأكد أهمية الحذر في اختيار كلمات المرور، حيث يمكن أن يؤدي استخدام كلمات سهلة أو أرقام بسيطة إلى سهولة اختراقها، ولذا يُنصح دائماً بتعزيز كلمات المرور واستخدام تركيبات أكثر تعقيداً يصعب تخمينها.

من بين أساليب الاحتيال التي قد تُستخدم لاستدراج الأشخاص للحصول على بياناتهم بحسب جلال، أن يتصل المحتال بشخص ويقول إنه من البنك ويطلب منه تغيير معلومات معينة؛ ما يدفع الضحية إلى الكشف عن الرقم السري الخاص به. كما يمكن أن يتلقى المستخدمون رسائل تحتوي على روابط خبيثة، حيث تُظهر لهم صفحات مزيفة تبدو وكأنها الموقع الرسمي، ما يؤدي إلى إدخال بياناتهم الشخصية وسرقتها. وكل هذه الأساليب -كما يقول- تمثل طرقاً مختلفة تُستخدم للحصول على معلومات حساسة؛ ما يستدعي ضرورة تعزيز الأمن السيبراني والوعي لدى المستخدمين لحماية بياناتهم الشخصية.

بالنسبة إلى ما يُعرف بـ«الهندسة الاجتماعية»، فقال جلال إن هذه الظاهرة تمثل واحدة من أكثر أساليب الاحتيال شيوعاً، حيث تعتمد على التحايل على الأفراد باستخدام معلومات دقيقة تجعل الضحية تشعر بالثقة. على سبيل المثال، إذا تمكن المحتال من الحصول على معلومات حول بطاقة ائتمان شخص ما، مثل تواجده في مطعم معين في تاريخ محدد، يمكنه الاتصال بالضحية مُدعياً أنه يمثل البنك، ويخبره بأن هناك معاملة تمت باستخدام بطاقته. وبمثل هذه المعلومات، قد يشعر الضحية بالأمان، ويكون أكثر استعداداً لتقديم مزيد من التفاصيل أو حتى رقم بطاقة ائتمانه.

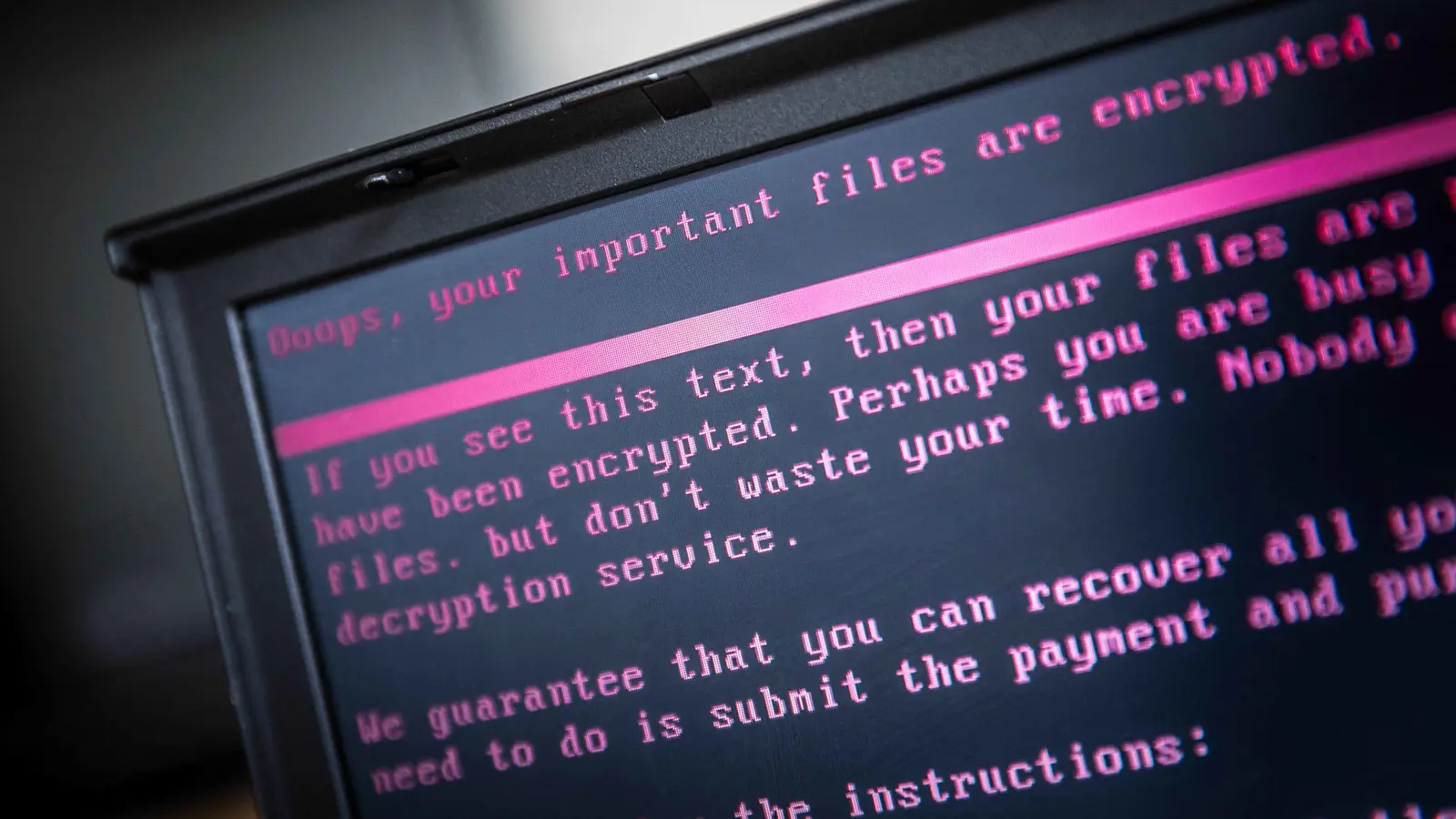

أما بالنسبة إلى «الابتزاز السيبراني»، فأكد جلال أن المحتالين يستخدمون أساليب متطورة، مثل: البرمجيات الخبيثة التي تعمل على تشفير بيانات الضحية. وبعد ذلك، يطلب المحتال فدية مقابل فك تشفير المعلومات وإعادتها. وفي مثل هذه الحالات، يُنصح الضحايا بالتواصل مع الجهات الأمنية المتخصصة في مكافحة الجرائم الإلكترونية، للحصول على الدعم والمساعدة في مواجهة هذه التهديدات.

قال شرف من «مركز دبي للأمن الإلكتروني»، إن من بين الأصول الرقمية الأكثر عرضة للمخاطر السيبرانية، تأتي المعلومات الشخصية، مثل: أسماء المستخدمين، وكلمات المرور، وتواريخ الميلاد، وبيانات تأكيد الهوية، إضافة إلى المعلومات المالية التي تشمل تفاصيل الحسابات البنكية وأرقام بطاقات الائتمان. كذلك، هناك البيانات الصحية، التي تتضمن معلومات السجلات الطبية والبيانات الصحية الشخصية، والتي قد تكون عرضة للاستغلال.

أما جلال فرأى أن جميع الأصول، سواء كانت معلومات مالية أو صورًا شخصية، عرضة لمخاطر القرصنة، إذ يمكن أن يستهدف المحتالون بطاقات الائتمان أو الحسابات البنكية للحصول على مكاسب مالية، ما يتطلب من الأفراد والشركات اتخاذ تدابير أمان مناسبة لحماية معلوماتهم.

ساعدت الحوسبة السحابية بشكل كبير في انتشار عمليات الاحتيال. وفي هذا السياق، قال جلال إن مخاطر الهجمات السيبرانية زادت مع تزايد انتشار الإنترنت بشكل عام. ففي الماضي، كانت الاختراقات تحدث من خلال أقراص مدمجة، لكنها اليوم باتت أكثر شيوعاً مع تخزين كميات هائلة من المعلومات على السحابة، وبالتالي، بات الوصول إلى المعلومات أكثر سهولة بالنسبة إلى المهاجمين.

يوصي جلال مستخدمي الإنترنت بإنشاء حسابات إضافية للاستخدام في المواقع الإلكترونية غير المهمة، بحيث إذا تم اختراق هذه الحسابات، لا يتسبب ذلك في فقدان بيانات حساسة. ولفت إلى أن شركات التكنولوجيا الكبرى مثل «أبل»، استفادت من التركيز على خصوصية البيانات كجزء من إستراتيجيتها التنافسية. فبينما تعتمد «غوغل» على جمع البيانات لتحقيق الربح من الإعلانات، تركز «أبل» على تقديم منتجات متميزة من خلال حماية بيانات مستخدميها.

كذلك، يرى شرف أن الحوسبة السحابية لعبت دوراً كبيراً في تعزيز بيئة الأمان الرقمي، حيث تُقدم ميزات متقدمة، مثل: التشفير، والمراقبة المستمرة، وإجراءات الاستجابة للحوادث. «هذا التطور يجعل البيانات أكثر أماناً مقارنة بالبنية التحتية التقليدية، إضافة إلى المرونة التي تسمح بتعديل إستراتيجيات الأمان بسرعة، استجابة للتهديدات المتغيرة»، على حد قوله.

وأضاف أن الحوسبة السحابية تسهم أيضاً في تخفيض التكاليف المتعلقة بالبنية التحتية للأمان، من خلال تقديم حلول أمان متقدمة تتيح للمؤسسات الوصول إلى تقنيات حديثة بأقل التكاليف، مع توزيع البيانات عبر مراكز متعددة لتقليل المخاطر المرتبطة بتخزين البيانات في موقع واحد.